Ein ist ein Ereignis, das tatsächlich oder potenziell die Sicherheit einer IT-Infrastruktur sowie deren Daten gefährdet. Der deutsche Begriff hierzu ist IT-Sicherheitsvorfall.

Sporttasche rettet Hochschule vor Ransomware

Cyberangriffe geh√∂ren heute leider zur Tagesordnung. Ist eine Hochschule Opfer einer Attacke, unterst√ľtzen Fachleute von ¬Ő≤Ť÷Ī≤• CERT bei der Bew√§ltigung. Ich geh√∂re zu diesem Team und m√∂chte Sie im Folgenden anhand eines anonymisierten Falls in meinen Arbeitsalltag mitnehmen.

Es ist ein gew√∂hnlicher Sonntagmorgen, und ich bin dabei, mein Fr√ľhst√ľck zu geniessen, als pl√∂tzlich mein Pikett-Telefon klingelt. Als Security Incident Responderin des Teams ¬Ő≤Ť÷Ī≤• CERT bin ich am Wochenende in Bereitschaft. Mir schiessen gleich viele Gedanken und Bilder durch den Kopf. Ist eine Hochschule von einem Cyberangriff betroffen? Wird sie erpresst? Mir ist klar, dass dieser Sonntag anders sein wird als geplant.

IT-Leiterin schlägt Alarm

Ich sehe meinen Sonntagszopf sehns√ľchtig an, nehme aber das Telefon ab. Am anderen Ende der Leitung ist Polly, die Verantwortliche der zentralen Informatik an der Unsichtbaren Universit√§t. Sie ist im B√ľro, weil sie ihre Sporttasche vergessen hatte. Polly ist aufgeregt, denn sie hat gerade merkw√ľrdige Aktivit√§ten im Netzwerk bemerkt, die auf einen Computer Security Incident hindeuten. Das Framework, welches diese Warnungen generiert, liefert der Unsichtbaren Universit√§t einen √úberblick √ľber viele Aktivit√§ten im gesamten Netzwerk. Es befindet sich jedoch erst im Aufbau. Die Prozesse, wie sie mit solchen Warnmeldungen umgehen, haben sie noch nicht definiert.

Polly ist besorgt dar√ľber, wie sie den Vorfall dem Management erkl√§ren soll, und ich sp√ľre den enormen Druck, der auf ihr lastet. Die digitalen Ressourcen der Unsichtbaren Universit√§t sind gerade akut gef√§hrdet. Dieser Vorfall wird m√∂glicherweise weitreichende Konsequenzen nach sich ziehen, wie finanzielle Sch√§den, ein Datenleck oder sogar die Gef√§hrdung der Existenz der Organisation.

¬Ő≤Ť÷Ī≤• CERT unterst√ľtzt bei einem Security Incident

Polly ist sich ziemlich sicher, dass etwas nicht stimmt. Sie hat Aktivit√§ten mit einem Account eines Systemadministrators festgestellt, der in den Ferien ist! Bei den Warnungen sieht sie auch den Namen ¬ęMimikatz¬Ľ, der in roter Farbe aufblinkt.

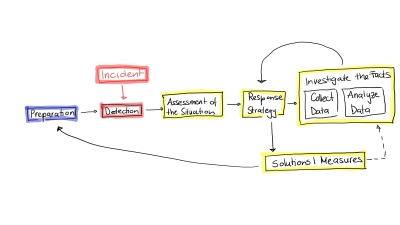

Somit f√ľhre ich bei diesem Sicherheitsvorfall eine erste Risikobewertung durch. Um welche Art des Vorfalls handelt es sich? Wer und was ist davon betroffen? Welche Auswirkungen k√∂nnte dies auf die Universit√§t haben? Es geht darum zu verstehen, welche Situation wir vor uns haben, um die besten n√§chsten Schritte zu definieren.

Erpressung vor der Verschl√ľsselung

Ich frage sie, ob sie sonst noch etwas sieht. Sie schaut auf ihren Computer und bemerkt eine E-Mail mit dem Betreff ¬ęRansom¬Ľ. Sie √∂ffnet diese und liest mir eine Erpressungsnachricht vor. Die Erpresser drohen, Daten im Darknet zu ver√∂ffentlichen, wenn die Unsichtbare Universit√§t nicht innerhalb der n√§chsten 72 Stunden CHF 100‚Äô000 in Bitcoins √ľberweist. Wir sind beide perplex, denn die Systeme sind noch nicht verschl√ľsselt. Ich weiss, dass wir jetzt schnell handeln m√ľssen, um den Vorfall m√∂glichst schadenfrei zu bew√§ltigen. Ich empfehle ihr umgehend, die ganze Infrastruktur vom Internet zu trennen. So verringern wir die M√∂glichkeit, dass die T√§terschaft die Verschl√ľsselung in Gang setzen kann.

Auch Angreifer machen Fehler

Kaum hat Polly den ¬ęStecker¬Ľ gezogen, ist an ihrer Universit√§t nichts und niemand mehr √ľbers Internet erreichbar. Sie ruft mich auf ihrem Mobiltelefon zur√ľck, weil bei der Unsichtbaren Universit√§t, wie auch bei den meisten anderen, die Telefonie √ľbers Internet l√§uft.

Wir besprechen die weiteren Schritte und gehen in die n√§chste Phase: Die Formulierung einer Incident Response Strategie. Diese Phase sowie die detaillierte Erhebung der Situation werden sich iterativ √ľber den gesamten Prozess wiederholen. Laufend werden die neusten Informationen hinzugezogen, um eine allf√§llige Anpassung der Vorgehensweise vorzunehmen.

Alle Stakeholder an den runden Tisch

Meine n√§chste Empfehlung lautet, dass Polly und ich gemeinsam einen Krisenstab definieren und an einen Tisch holen, um weitere Informationen zu sammeln und die n√§chsten Massnahmen der Strategie zu formulieren. Wer sind nun die Mitglieder dieses Krisenstabs? Dazu geh√∂ren Polly selber, als Verantwortliche der zentralen IT sowie ihre Systemverantwortlichen. Zus√§tzlich braucht es mindestens eine Person aus dem Hochschulmanagement, der Rechtsabteilung und der Kommunikation. Sie alle bilden den Krisenstab und treffen die schwierigen Entscheidungen. Die Kommunikationsabteilung kommuniziert diese dann an die Angeh√∂rigen der Hochschule und an die √Ėffentlichkeit. In diesem Fall handelt es sich um eine kleine Hochschule. Das Rektorat √ľbernimmt deshalb diese Rolle. ¬Ő≤Ť÷Ī≤• CERT √ľbernimmt die Rolle des Incident Managers. Wir machen das nie alleine, sondern agieren immer im Team, weshalb ich eine Kollegin um Unterst√ľtzung bitte. Wir begeben uns physisch vor Ort an die Unsichtbare Universit√§t. Unsere Aufgabe ist es in diesem Vorfall, den √úberblick √ľber die Gesamtsituation zu behalten und bei der Analyse zu unterst√ľtzen. Zum Krisenstab ziehen wir auch die Strafverfolgungsbeh√∂rden hinzu. Bei einem Cyberangriff handelt es sich nahezu ausnahmslos um ein strafrechtlich relevantes Delikt. Die gegenseitige Unterst√ľtzung von Strafverfolgung und CERT erm√∂glicht es, umfangreichere Massnahmen zu treffen.

Zur√ľck ins analoge Zeitalter

Der Krisenstab ben√∂tigt einen physischen Lage-Raum. Den muss man in Zeiten von Zoom und Mobiltelefon erst einmal finden. Wenn alles √ľbers Internet l√§uft, dieses aber pl√∂tzlich nicht mehr funktioniert, findet man sich an einem Sonntagabend pl√∂tzlich in einem stickigen Raum wieder, und alle betrachten befremdet die analogen Werkzeuge in ihren H√§nden ‚Äď Papier und Stift.

Noch ist unklar, wie weit die Infektion reicht. Jede versehentliche Verbindung mit dem Internet k√∂nnte die Verschl√ľsselung unaufhaltsam starten. Deshalb bewegen wir uns vom digitalen zur√ľck ins analoge Zeitalter. Wir besprechen die neusten Erkenntnisse. Dazu m√ľssen alle Informationen auf den Tisch. Wie hat es die T√§terschaft geschafft, in die Systeme einzudringen? Welche Massnahmen m√ľssen wir ergreifen, um die IT-Infrastruktur zu sch√ľtzen? Wie k√∂nnen wir daf√ľr sorgen, dass sich die Nutzenden wieder sicher f√ľhlen?

Das Rätselraten beginnt

Es folgt der n√§chste Schritt des Incident Response Prozesses: die Ermittlung des Sachverhalts. Wir verteilen alle Aufgaben, die es in den n√§chsten Minuten und Stunden zu erledigen gibt. Wir sammeln und analysieren alle relevanten Informationen, versuchen den Fragen auf den Grund zu gehen. In der digitalen Forensik f√ľhle ich mich in meinem Element ‚Äď es gibt viele R√§tsel und diese gilt es zu l√∂sen. Die Systemverantwortlichen spielen dabei eine wichtige Rolle. Sie erkennen auf einen Blick, ob sich ihre Systeme normal verhalten. Heute haben wir es mit IT-Infrastrukturen zu tun, die aus tausenden Systemen bestehen und fast jedes System ben√∂tigt ein Fachperson. Ohne Austausch und eine gute Zusammenarbeit w√§ren wir chancenlos. Denn jedes System stellt in diesem Szenario eine potenzielle Gefahr f√ľr den gesamten Organismus dar.

Bei ¬Ő≤Ť÷Ī≤• CERT machen wir die forensische Analyse f√ľr die Unsichtbare Universit√§t. Sie braucht Zeit und erfordert viel Erfahrung. Die Systemverantwortlichen durchleuchten ihre Systeme und das Rektorat muss sich eine Strategie f√ľr die interne und externe Kommunikation √ľberlegen und gemeinsam mit der Rechtsabteilung die juristischen Konsequenzen absch√§tzen. Die Ergebnisse setzen wir dann zu einem Gesamtbild zusammen.

In iterativen Schritten zur Lösung

An diesem ersten Abend trifft sich der Krisenstab jede Stunde. Wir besprechen die neusten Erkenntnisse, um dann wieder neue Massnahmen zu definieren. Dieses iterative Vorgehen dauert an, bis der Vorfall bew√§ltigt ist und die Hochschule wieder in den Normalbetrieb √ľbergehen kann. Das Einzige, was sich √§ndert, ist das Zeitintervall, in dem sich der Krisenstab trifft. Bald findet die Lagebesprechung nur noch t√§glich statt. Bei der Unsichtbaren Universit√§t dauert die gesamte Bew√§ltigung zwei Wochen und fordert alle Beteiligten aufs H√∂chste, so dass man danach reif f√ľr die Ferieninsel ist.

Mit der Zeit ergibt sich ein Bild, wie es zu diesem Vorfall gekommen ist. Anhand der Daten im zentralen Log-Management kann das Team von Polly Systeme identifizierten, die möglicherweise den Angriffspunkt bildeten. Durch die forensische Analyse dieser Systeme erstellen wir den folgenden Sachverhalt: Ein Student hatte vor einigen Monaten einen Angriff mit der Info Stealer Schadsoftware auf seinem privaten Gerät gemeldet. Daraufhin wurde er angewiesen, alle seine Passwörter zu ändern. Leider hatte der Student vergessen, ein einziges Passwort zu wechseln: den VPN-Zugang ins Hochschulnetzwerk.

Arbeitsteilung in der Cybercrime Wirtschaft

Wie in unserer Arbeitswelt, praktiziert auch die Cybercrime Wirtschaft Arbeitsteilung ‚Äď schliesslich muss man sich spezialisieren, um erfolgreich zu sein. Vermutlich verkaufte die erste T√§terschaft die mit Info Stealer abgegriffenen Daten und Logins des Studenten auf dem Schwarzmarkt. Die n√§chste T√§terschaft kaufte diese Daten und benutzt den VPN-Zugang schliesslich erfolgreich. Durch Schwachstellen konnte sich die zweite T√§terschaft Zugang zu einem Konto des erw√§hnten Systemadministrators verschaffen, der die h√∂chsten Rechte besitzt. Diese T√§terschaft spezialisiert sich auf den Diebstahl von Daten, auf die Verschl√ľsselung von Systemen und die Erpressung von L√∂segeld. Das Businessmodell besteht oft aus einer doppelten Erpressung: Bei der ersten Erpressung geht es um den Schl√ľssel, mit dem die Hochschule die verschl√ľsselten Systeme wieder entschl√ľsseln kann. Mit der zweiten Erpressung verspricht die T√§terschaft, die erbeuteten Daten nicht zu ver√∂ffentlichen.

Beschlagnahmung gestohlener Daten

Sobald klar ist, welche Angriffspunkte bei der Unsichtbaren Universit√§t ausgenutzt wurden, geht es an die Reparatur der Systeme oder sogar an deren Neuaufbau. Da die T√§terschaft schon seit mehreren Monaten Zugang zur Infrastruktur hatte, m√ľssen wir alle Back-ups als kompromittiert betrachten. Deshalb entscheidet der Krisenstab, alle Systeme neu aufzubauen und schrittweise wieder ans Internet anzubinden. Es wird etwa zwei bis drei Monate dauern, bis alles wieder so l√§uft wie vor dem Angriff und die Sicherheit garantiert werden kann. Gl√ľcklicherweise ist auch die Strafverfolgungsbeh√∂rde mit im Boot. Die T√§terschaft hat es zwar geschafft, interne Daten der Unsichtbaren Universit√§t zu stehlen, doch bevor sie an die exfiltrierten Daten herankommen, gelingt es der Polizei, ihren Server im Ausland zu beschlagnahmen.

Es kommt auf alle Einzelnen drauf an

Mit der Motivation und dem Einsatz aller Beteiligten k√∂nnen wir die Auswirkungen des Angriffs eind√§mmen und die Infrastruktur der Unsichtbaren Universit√§t sch√ľtzen. Es kommt auf jede einzelne Person und die intensive Zusammenarbeit an; denn jede Sekunde und jede neue Erkenntnis kann die ganze Situation ver√§ndern. Die Lessons Learned werden in die Vorbereitung f√ľr den n√§chsten IT-Sicherheitsvorfall eingebaut, der hoffentlich auf sich warten l√§sst.

Cyber Security