Dieser Artikel erschien erstmals bei im Rahmen der #Security-Kolumne von Â̲èÖ±²¥. Die Kolumne erscheint sechs Mal jährlich. Fachpersonen von Â̲èÖ±²¥ äussern unabhängig ihre Meinung zu Themen rund um Politik, Technik und Awareness der IT-Sicherheit.

Â̲èÖ±²¥ DNS FirewallÌý– «A lot of bang for the buck»

Eine DNS-Firewall ist eine effektive und kostengünstige Schutzmassnahme gegen Cyberbedrohungen wie Phishing und Malware. Sie greift an einer entscheidenden Stelle einÌý– nämlich dort, wo ein Cyberangriff beginnt. Aber wie entscheidet man, was die Firewall blockieren soll und was nicht?

Es gibt wahrlich ermutigendere Aktivitäten, als die Nachrichten rund um Cybercrime zu lesen. Die Angriffszahlen in den Kategorien Malware und Phishing gehen seit ein paar Jahren durch die Decke. Es ist eindrücklich, wenn man sich die absoluten Zahlen vor Augen führt: Bei Phishing ging man beispielsweise bereits im Jahr 2021 von rund sowie 500ÌýMillionen dedizierten Phishing-Attacken pro Tag aus. Leider findet man auch keinen Trost, wenn man das in Relation zu den rund 5ÌýMilliarden Internetnutzenden weltweit setzt. Gleichzeitig müssen die Angreifenden nur einmal erfolgreich sein, während die Abwehrmassnahmen auf technischer und menschlicher Ebene nur einmal versagen müssen, damit letztere Erfolg haben. Gerade dies ist mit dem steigenden Einsatz von generativer KI auf Seite der Angreifenden wahrscheinlicher geworden. Dies kann unter Umständen gravierende Folgen haben. So ist zum Beispiel bei geschätzten 40ÌýProzent der Ransomware-Fälle eine Phishing-Attacke das initiale Einfallstor.

Das Ãœbel an der Wurzel packen

On a lighter note: Wir sind zum Glück alles andere als wehrlos. Heute will ich Ihnen eine der zahlreichen Abwehrmassnahmen gegen Phishing und Malware vorstellen. Bühne frei für die Response Policy Zones a.k.a. DNS-Firewall!

Wie schon unschwer am Namen zu erkennen ist, handelt es sich hier um eine Abwehrmassnahme auf DNS-Ebene. Bedenkt man, dass bei vielen Malware- und Phishing-Attacken die DNS-Auflösung am Anfang steht, liegt es nahe, auch gleich an dieser Stelle einzugreifenÌý– und genau das ist bei der DNS-Firewall der Fall.

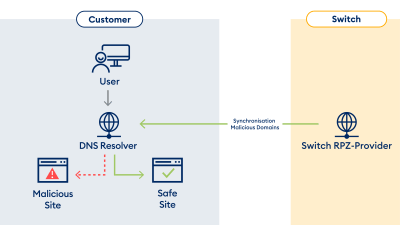

Einfacher Mechanismus, grosse Wirkung

Der Mechanismus ist simpel und basiert auf einem Filter auf DNS-Resolver-Ebene. Ein Resolver ist für die DNS-Auflösung verantwortlich, sprich ein PC oder eine Maschine fragt einen Resolver an, um die IP-Adresse zu einem Domain-Namen zu erhalten. Dies geschieht also zum Beispiel unmittelbar nach dem Klick auf einen Malware- oder Phishing-Link. Um eine Schutzwirkung zu erreichen, wird nunÌý– vereinfacht gesagtÌý– eine Liste mit bekannten boshaften Domain-Namen und/oder IP-Adressen auf dem Resolver hinterlegt. Angefragte Domains oder aufgelöste IPs werden nun mit der Liste abgeglichen. Befindet sich die Ressource in der Liste, kann der Resolver anstatt der eigentlichen Antwort die IP-Adresse einer sicheren Landingpage zurückgeben, also die DNS-Antwort zum Schutz der Nutzenden fälschen. Dieser Prozess ist auf der linken Seite von Abbildung 1 dargestellt. Der ganze Prozess hat keinen nennenswerten negativen Einfluss auf die Antwortgeschwindigkeit des Resolvers. Technisch gesehen sind diese Listen spezielle DNS-Zonen, ebenjene obengenannten Response-Policy-Zones, kurz RPZ. An dieser Stelle muss ich eingestehen, dass ich den zweiten Teil des TitelsÌý– «a lot of bang for the buck»Ìý– von einem der Urheber von RPZ, Paul Vixie, «geborgt» habe. Zu meiner Verteidigung: Ich finde es wirklich ein überaus passendes Zitat, beschreibt es doch in kurzen und prägnanten Worten, dass eine DNS-Firewall eine einfache und vergleichsweise kostengünstige Schutzmassnahme darstellt.Ìý

Ìý

Während Privatpersonen in der Regel den Resolver ihres ISP nutzen, betreiben viele Firmen und öffentliche Einrichtungen wie Universitäten ihre eigenen Resolver. Um hier ein umfassendes Schutzniveau zu erreichen, wird oft auf externe RPZ-Provider gesetzt, so wie auch Â̲èÖ±²¥ einer ist. Ãœber diesen werden dann die RPZ-Zonen via Zonentransfer bezogen, wie auf der rechten Seite von Abbildung 1 dargestellt. Dazu ist es bei RPZ aber auch problemlos möglich, gleich mehrere RPZ-Zonen einzubinden, die dann hintereinandergeschaltet werden. Die Schutzwirkung ist immer additiv.

Lots of threat data, keep it coming

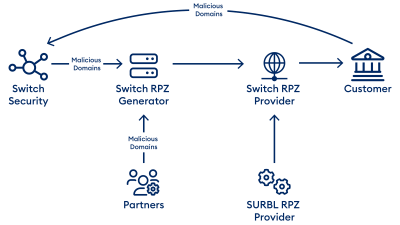

Nun ist es logischerweise für einen effektiven Schutz ohne Overblocking sehr entscheidend, was in diesen RPZ-Zonen steht und in deren Befüllung liegt auch die eigentliche Challenge für RPZ-Provider. Als RPZ-Provider zieht Â̲èÖ±²¥ dazu verschiedenste Threat-Feeds aus unterschiedlichen Regionen und von unterschiedlichen Anbietern zusammen, ergänzt durch RPZ-Zonen von SURBL. Hinzu kommen interne Daten von Â̲èÖ±²¥ CERT sowie IOCs (Indicators of Compromise), die uns von Kunden gemeldet werden. Unsere internen Daten sowie die Daten der Threat Feeds verarbeiten wir und verpacken es in unsere RPZ-Zonen. Dieser ganze Zusammenschluss ist in Abbildung 2 dargestellt. Generell gilt: Da viele Attacken sehr schnell wieder vorbei sind oder neue Angriffe hinzukommen, müssen die RPZ-Zonen regelmässig aktualisiert und verteilt werden.

Ìý

Die Qualität der Datenquellen entscheidet

Absolut zentral ist die Auswahl von Datenquellen mit hoher Qualität, sprich einer niedrigen False-Positive-Rate. Auch im laufenden Betrieb ist ein kontinuierliches Qualitätsmonitoring sehr wichtig, um schnell reagieren zu können, falls sich die Qualität einer Datenquelle verschlechtert. Aber selbst wenn man auf alles achtet, steckt der Teufel im Detail: Werden beispielsweise URLs geliefert, kann es sein, dass nur die URL selbst boshaft ist, die Domain darin aber nicht. Mit anderen Worten: Ein False Positive im DNS-Firewall-Kontext, also auf Domain-Ebene, ist unter Umständen aus Feed-Provider-Sicht kein False Positive, wenn die spezifische Ressource boshaft ist.

Von Logs lernen

Betrachten wir die Logs der geblockten Ressourcen, können wir daraus weitere wichtige Erkenntnisse und sogar Handlungen ableiten. Ein Beispiel: Â̲èÖ±²¥ erhält von Kunden die RPZ-Logs und wertet diese Daten aus. Zunächst einmal erfährt Â̲èÖ±²¥ durch entsprechende Alerts sehr schnell, wenn bestimmte Domains häufig geblockt werden. Entweder ist dann eine Phishing- oder Malware-Kampagne im Gange oder aber es handelt sich um einen False Positive. In letzterem Fall können wir zügig reagieren und die Domain entsperren.

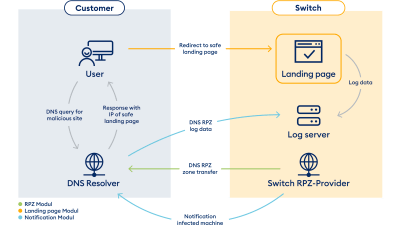

Des Weiteren erfährt Â̲èÖ±²¥ durch die Logs welche Datenquellen am «wertvollsten» sind, sprich auf welche am meisten RPZ-Hits entfallen. Zu guter Letzt kann Â̲èÖ±²¥ mit Hilfe von Metadaten der Threat-Provider oder eigenem Wissen gewisse Domains bestimmten Malware-Familien zuordnen. Als kurze Erklärung: Ist ein Gerät infiziert, versucht die Malware möglicherweise spezifische Domains zu kontaktieren, um Befehle entgegenzunehmen oder Daten zu extrahieren. Wie in Abbildung 3 dargestellt, wird dies erstens von der DNS Firewall unterbunden und gleichzeitig ist es möglich, infizierte Geräte zu finden, wenn die boshaften Domains bekannt sind. Solche Hits werden dann den Kunden zurückgemeldet, sodass diese die infizierten Geräte finden und die Infektion beheben können.

Eine DNS-Firewall gehört zur modernen Cyber Security

DNS-Firewalls bieten mit vergleichsweise wenig Aufwand einen wirksamen Schutz vor Cyberbedrohungen wie Malware und Phishing. Der Einsatz auf DNS-Ebene ermöglicht ein sehr frühes Eingreifen. Entscheidend für den Erfolg ist die Qualität und Aktualität der zugrundeliegenden Datenquellen. Darüber hinaus können RPZ-Logs genutzt werden, um weitere Erkenntnisse über laufende Angriffe zu gewinnen und infizierte Geräte zu identifizieren. DNS-Firewalls sind somit eine unverzichtbare Komponente in der modernen IT-Sicherheitsstrategie.

Ìý

Link

Entdecken Sie die Â̲èÖ±²¥ DNS Firewall

Cyber Security