Cet article a été publié pour la première fois sur (Ìýen allemandÌý) dans le cadre de la rubrique #Security de Â̲èÖ±²¥. Cette rubrique paraît six fois par an. Les experts de Â̲èÖ±²¥ s'expriment de manière indépendante sur des sujets liés à la politique, à la technique et à la sensibilisation de la sécurité informatique.

Â̲èÖ±²¥ DNS FirewallÌý– «A lot of bang for the buck»

Un pare-feu DNS est une mesure de protection efficace et peu coûteuse contre les cybermenaces telles que le phishing et les logiciels malveillants. Il intervient à un point crucialÌý– à savoir là où commence une cyberattaque. Mais comment décider ce que le pare-feu doit bloquer et ce qu'il ne doit pas bloquerÌý?

Il y a vraiment des activités plus encourageantes que de lire les nouvelles autour de la cybercriminalité. Depuis quelques années, le nombre d'attaques dans les catégories des logiciels malveillants et du phishing crève le plafond. Il est impressionnant de voir les chiffres absolusÌý: Pour le phishing par exemple, on prévoyait déjà en 2021 environ ainsi que 500Ìýmillions d'attaques de phishing dédiées par jour. Malheureusement, on ne trouve pas non plus de consolation si l'on met cela en relation avec les quelque 5Ìýmilliards d'utilisateurs d'Internet dans le monde. En même temps, les attaquants ne doivent réussir qu'une seule fois, tandis que les mesures de défense au niveau technique et humain ne doivent échouer qu'une seule fois pour que ces dernières réussissent. C'est précisément ce qui est devenu plus probable avec l'utilisation croissante de l'IA générative du côté des attaquants. Dans certaines circonstances, cela peut avoir de graves conséquences. Par exemple, on estime que dans 40Ìý% des cas de ransomware, la porte d'entrée initiale est une attaque de phishing.

Attaquer le mal à la racine

On a lighter noteÌý: heureusement, nous sommes loin d'être sans défense. Aujourd'hui, je souhaite vous présenter l'une des nombreuses mesures de défense contre le phishing et les logiciels malveillants. La scène est libre pour les Response Policy Zones, autrement dit le pare-feu DNSÌý!

Comme son nom l'indique, il s'agit d'une mesure de défense au niveau du DNS. Si l'on considère que la résolution DNS est le point de départ de nombreuses attaques de logiciels malveillants et de phishing, il est logique d'intervenir à ce niveau – et c'est précisément le cas du pare-feu DNS.

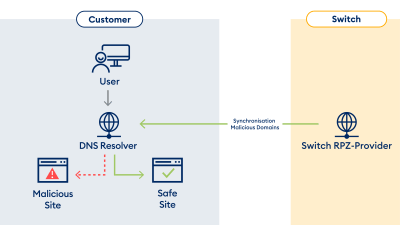

Un mécanisme simple, un effet important

Le mécanisme est simple et se base sur un filtre au niveau du résolveur DNS. Un résolveur est responsable de la résolution DNS, c'est-à -dire qu'un PC ou une machine demande à un résolveur d'obtenir l'adresse IP d'un nom de domaine. Cela se produit donc immédiatement après un clic sur un lien de malware ou de phishing. Pour obtenir un effet de protection, une liste de noms de domaine et/ou d'adresses IP malveillants connus est alors déposée sur le résolveur – pour simplifier. Ensuite, les domaines demandés ou les IP résolues sont comparés à cette liste. Si la ressource se trouve dans la liste, le résolveur peut renvoyer l'adresse IP d'une page de renvoi sûre au lieu de la réponse proprement dite, c'est-à -dire falsifier la réponse DNS pour protéger les utilisateurs. Ce processus est représenté sur le côté gauche du graphique 1. L'ensemble du processus n'a pas d'influence négative notable sur la vitesse de réponse du résolveur. D'un point de vue technique, ces listes sont des zones DNS spéciales, précisément les Response Policy Zones (ÌýRPZÌý) mentionnées ci-dessus. Je dois avouer ici que j'ai «ÌýempruntéÌý» la deuxième partie du titre – «Ìýa lot of bang for the buckÌý»Ìý–Ìýà l'un des créateurs des RPZ, Paul Vixie. Pour ma défense : Je trouve que c'est une citation tout à fait appropriée, car elle décrit en termes courts et concis qu'un pare–feu DNS constitue une mesure de protection simple et relativement peu coûteuse.Ìý

Alors que les particuliers utilisent généralement le résolveur de leur FAI, de nombreuses entreprises et institutions publiques telles que les universités exploitent leur propre résolveur. Pour atteindre un niveau de protection complet, on fait souvent appel à des fournisseurs RPZ externes, comme Â̲èÖ±²¥. Les zones RPZ sont alors obtenues par ce biais via un transfert de zone, comme illustré sur le côté droit du graphique 1. RPZ permet également d'intégrer sans problème plusieurs zones RPZ qui sont ensuite connectées les unes derrière les autres. L'effet de protection est toujours additif.

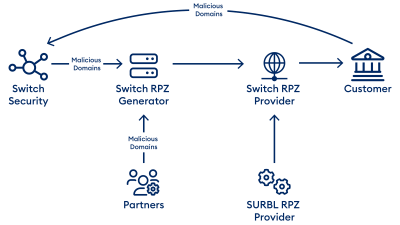

Beaucoup de données sur les menaces, continuez à les faire venir

Pour une protection efficace sans blocage excessif, il est logiquement très important de savoir ce qui se trouve dans ces zones RPZ et c'est dans leur remplissage que réside le véritable défi pour les fournisseurs RPZ. En tant que fournisseur RPZ, Â̲èÖ±²¥ rassemble les flux de menaces les plus divers provenant de différentes régions et de différents fournisseurs, complétés par les zones RPZ de SURBL. S'y ajoutent les données internes de Â̲èÖ±²¥ÌýCERT ainsi que les IOC (ÌýIndicators of CompromiseÌý) qui nous sont communiqués par les clients. Nous traitons nos données internes ainsi que les données des Threat Feeds et les emballons dans nos zones RPZ. L'ensemble de ce regroupement est représenté sur le graphique 2. En règle générale, comme de nombreuses attaques se terminent très rapidement ou que de nouvelles attaques apparaissent, les zones RPZ doivent être régulièrement actualisées et distribuées.

La qualité des sources de données est décisive

Il est absolument essentiel de choisir des sources de données de haute qualité, c'est-à -dire avec un faible taux de faux positifs. Un monitoring continu de la qualité est également très important en cours d'exploitation, afin de pouvoir réagir rapidement si la qualité d'une source de données se détériore. Mais même si l'on fait attention à tout, le diable se cache dans les détailsÌý: Si, par exemple, des URL sont fournies, il se peut que seule l'URL elle-même soit malveillante, mais pas le domaine qu'elle contient. En d'autres termes, un faux positif dans le contexte du pare-feu DNS, c'est-à -dire au niveau du domaine, peut ne pas être un faux positif du point de vue du fournisseur de flux si la ressource spécifique est malveillante.

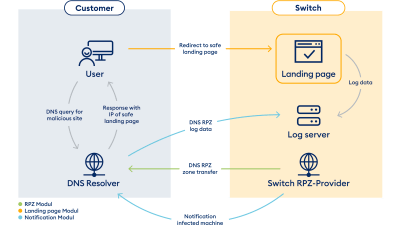

Apprendre des logs

Si nous examinons les logs des ressources bloquées, nous pouvons en tirer d'autres enseignements importants et même des actions. Un exemple : Â̲èÖ±²¥ reçoit les logs RPZ de ses clients et évalue ces données. Tout d'abord, Â̲èÖ±²¥ apprend très rapidement, grâce aux alertes correspondantes, si certains domaines sont fréquemment bloqués. Soit une campagne de phishing ou de malware est en cours, soit il s'agit d'un faux positif. Dans ce dernier cas, nous pouvons réagir rapidement et débloquer le domaine.

En outre, Â̲èÖ±²¥ apprend grâce aux logs quelles sont les sources de données les plus « précieuses », c'est-à -dire celles qui représentent le plus grand nombre de hits RPZ. Enfin, Â̲èÖ±²¥ peut attribuer certains domaines à certaines familles de logiciels malveillants à l'aide des métadonnées des fournisseurs de menaces ou de ses propres connaissances. Pour une brève explication, lorsqu'un appareil est infecté, le maliciel peut essayer de contacter des domaines spécifiques pour recevoir des commandes ou extraire des données. Comme le montre le graphique 3, cela est d'abord empêché par le pare-feu DNS et il est en même temps possible de trouver des appareils infectés si les domaines malveillants sont connus. De tels hits sont ensuite signalés en retour aux clients afin qu'ils puissent trouver les appareils infectés et corriger l'infection.

Un pare-feu DNS fait partie de la cybersécurité moderne

Les pare-feux DNS offrent une protection efficace contre les cybermenaces telles que les logiciels malveillants et le phishing à un coût relativement faible. L'utilisation au niveau du DNS permet d'intervenir très tôt. La qualité et l'actualité des sources de données sous-jacentes sont déterminantes pour le succès. En outre, les journaux RPZ peuvent être utilisés pour obtenir des informations supplémentaires sur les attaques en cours et pour identifier les appareils infectés. Les pare-feux DNS sont donc une composante indispensable de la stratégie de sécurité informatique moderne.

Ìý

Lien

Découvrez la Firewall DNS de Â̲èÖ±²¥

Cyber Security